Ketika Suara Jadi Senjata Penipuan: Cara Kerja Voice Cloning Scam yang Harus Anda Ketahui

- Virtuenet

- 18 Des 2025

- 6 menit membaca

Di era digital dan serba cepat seperti sekarang, suara kita bukan lagi sekadar alat komunikasi. Dengan teknologi voice cloning, ini adalah teknologi yang memungkinkan suara seseorang diduplikasi secara digital sehingga dapat berubah menjadi identitas digital yang bisa disalahgunakan untuk berbagai bentuk penipuan, pencurian informasi sensitif, hingga upaya masuk ke sistem kerja perusahaan.

Salah satu pintu masuk yang sering diremehkan adalah silent call scam, telepon hening yang terlihat seperti gangguan biasa, padahal bisa saja menjadi langkah awal pencurian data pribadi dan informasi penting lainnya.

Artikel ini membahas bagaimana voice cloning bekerja, mengapa ancaman ini berbahaya, dan bagaimana bisnis bisa memperkuat keamanan data, keamanan sistem, dan perlindungan akses menggunakan solusi modern.

Voice Cloning yang Mulai Mengancam Identitas Digital

Voice cloning adalah teknologi AI yang mampu meniru suara manusia hanya dari sampel suara beberapa detik. Dengan suara digital yang sangat mirip, pelaku kejahatan memiliki kemampuan yang dapat digunakan untuk:

Menipu keluarga dengan skenario darurat palsu

Menghubungi staf kantor dan memberikan instruksi palsu

Meminta reset password

Mengakses layanan pelanggan menggunakan identitas Anda

Mencuri data dan informasi perusahaan

Kombinasi voice cloning dan social engineering membuat berbagai sistem rentan, terutama jika kontrol akses perusahaan belum ketat.

Data Pribadi yang Bisa Dicuri dari Silent Call

Dalam banyak kasus, serangan ini berawal dari silent call. Tujuan telepon hening bukan sekadar mengganggu, tetapi untuk:

Mengecek apakah nomor aktif

Menunggu Anda bicara (misalnya “halo” atau “siapa ini?”)

Merekam suara untuk dijadikan sampel

Memulai serangan berbasis voice cloning

Sampel singkat itu cukup bagi AI untuk membuat suara digital, dan bisa dipakai untuk mengakses informasi perusahaan, mengelabui staf, atau melakukan tindakan yang menyebabkan kebocoran data.

Oleh karena itu, sangat penting untuk mengelola dan melindungi data tersebut agar tidak disalahgunakan oleh pihak yang tidak bertanggung jawab.

Keamanan Data Perusahaan Semakin Rentan

Saat suara dapat dipalsukan, maka risiko keamanan data menjadi lebih besar. Tanpa perlindungan yang tepat, penyerang dapat:

Meminta OTP ke staf

Mempengaruhi approval internal

Menghubungi finance untuk transaksi palsu

Mengakses dokumen melalui rayuan

Meminta perubahan akses sistem

Ketika data yang bersifat penting jatuh ke tangan pihak tidak sah, maka operasional perusahaan bisa terganggu dan menimbulkan kerugian. Oleh karena itu, ada beberapa langkah-langkah yang perlu diambil dan aspek yang perlu diperhatikan untuk mencegah data jatuh ke tangan yang tidak berwenang.

Data yang Rentan Diakses Tanpa Perlindungan

Serangan voice cloning biasanya bertujuan mencuri atau mengakses:

Informasi sensitif

Informasi keuangan

Basis data pelanggan

Dokumen internal

Akses akun online

Catatan karyawan

Informasi pribadi

Data tidak boleh dibiarkan tanpa perlindungan yang kuat, karena kesalahan kecil dapat menyebabkan kebocoran data yang membahayakan kredibilitas perusahaan. Penerapan perlindungan yang baik sangat penting untuk memastikan keamanan data dan menjaga reputasi perusahaan.

Keamanan Sistem Perusahaan yang Wajib Diperkuat

Banyak organisasi masih mengandalkan password atau kata sandi untuk melindungi sistem. Padahal, dengan voice cloning, pelaku dapat menipu staf hingga mereka sendiri yang memberikan akses. Tanpa kontrol tambahan, perusahaan rentan mengalami:

Akses tidak sah

Pencurian data dan informasi

Perusakan data secara diam-diam

Perubahan akses tanpa izin

Kegagalan mendeteksi aktivitas mencurigakan

Di sinilah keamanan sistem dan prosedur internal menjadi sangat penting untuk menjaga keberlangsungan bisnis.

Informasi Perusahaan yang Jadi Target Penyuapan Digital

Voice cloning dapat digunakan untuk menyerang berbagai jenis informasi perusahaan, seperti:

Data pelanggan

Perencanaan bisnis

Laporan internal

Data penjualan

Dokumen rahasia

Informasi yang menyangkut operasional

Inilah alasan mengapa perlindungan terhadap informasi sensitif tidak boleh ditunda.

Keamanan Informasi Tidak Bisa Hanya Mengandalkan Password

Serangan berbasis suara bisa menargetkan siapa saja, dan sering kali memanfaatkan kesalahan manusia. Karena itu, perusahaan perlu menerapkan:

Kontrol akses (access control)

Perlindungan data pribadi

Keamanan akun online

Keamanan informasi berlapis

Pemeriksaan perangkat kerja

Kebijakan Zero Trust

Audit aktivitas secara berkala

Selain itu, sangat penting untuk mengelola akses ke sistem dan data sensitif guna mencegah akses tidak sah. Pendekatan ini membantu mengurangi risiko akses yang tidak sah, baik oleh pihak dalam maupun luar perusahaan.

Kebocoran Data: Dampak Paling Serius dari Voice Cloning

Voice cloning mempermudah pelaku melakukan manipulasi yang mengarah pada kebocoran data. Dampaknya meliputi:

Kehilangan informasi sensitif

Pencurian akses sistem

Kerusakan reputasi perusahaan

Kerugian finansial

Gangguan operasional

Proses pemulihan yang lama

Oleh karena itu, pencadangan dan pemulihan data harus dilakukan secara berkala dan menjadi bagian dari strategi keamanan perusahaan.

Teknologi di Balik Voice Cloning Scam: Bagaimana Suara Anda Dipalsukan

Teknologi voice cloning scam adalah salah satu inovasi di dunia kejahatan siber yang kini semakin canggih dan berbahaya. Dengan memanfaatkan kecerdasan buatan, pelaku dapat merekam suara Anda hanya dalam hitungan detik, lalu menggunakannya untuk membuat tiruan suara digital yang sangat mirip. Dengan begitu, suara Anda bisa digunakan untuk melakukan penipuan, seperti menghubungi bank atau institusi keuangan dan melakukan transaksi yang tidak sah tanpa sepengetahuan Anda.

Maka dari itu, penting untuk menjaga keamanan data pribadi dan informasi sensitif agar tidak mudah diakses oleh pihak yang tidak sah. Penyalahgunaan data melalui voice cloning tidak hanya mengancam individu, namun juga dapat merugikan perusahaan secara finansial dan merusak reputasi. Selain itu, teknologi ini bisa digunakan untuk memalsukan identitas, sehingga risiko kebocoran data dan kerugian semakin besar.

Secara umum, perusahaan harus meningkatkan keamanan sistem informasi dengan menerapkan kontrol akses yang ketat dan melakukan pencadangan dan pemulihan data secara berkala. Hal ini sangat penting untuk melindungi data dan informasi perusahaan dari akses yang tidak sah dan mencegah kebocoran data yang bisa berdampak luas. Dengan melakukan audit keamanan secara berkala dan memastikan kepatuhan terhadap regulasi seperti UU PDP, perusahaan dapat menjaga keamanan informasi dan perlindungan data pribadi secara optimal.

SealSuite: Solusi Lengkap untuk Mengamankan Akses dan Informasi Sensitif Perusahaan

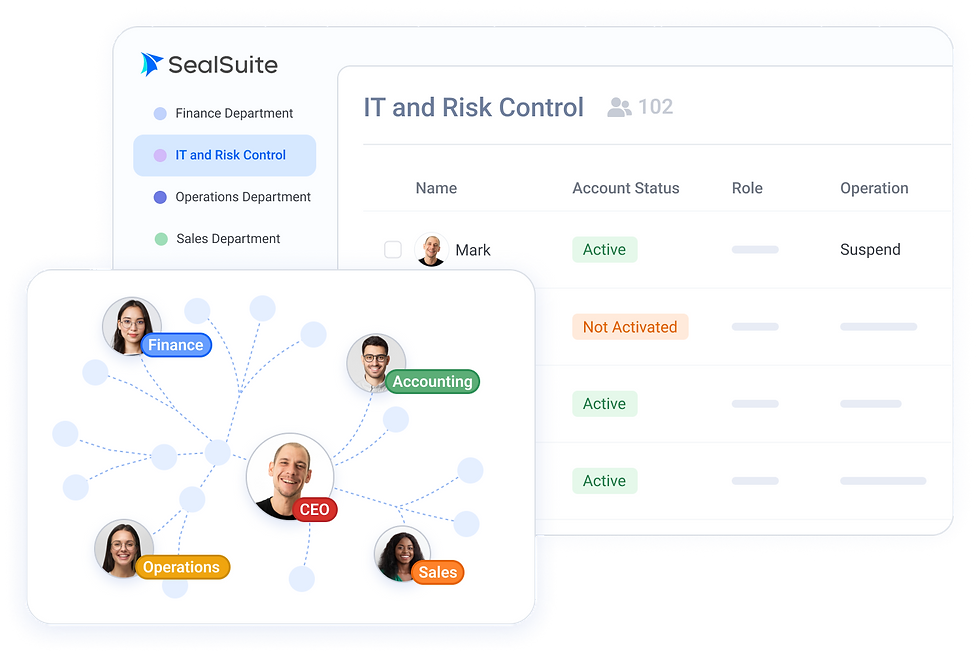

SealSuite adalah solusi yang dapat diandalkan dalam bidang keamanan siber modern yang dirancang untuk melindungi identitas digital, mencegah akses tidak sah, dan menjaga agar data serta informasi perusahaan tetap aman. Dengan pendekatan Zero Trust dan kontrol yang menyeluruh, SealSuite membantu perusahaan menghadapi ancaman penipuan berbasis AI seperti voice cloning.

1. Identity & Access Control yang Ketat

SealSuite menciptakan lapisan keamanan yang kuat dengan:

Pengaturan hak akses berdasarkan peran

Pembatasan lokasi atau jaringan

Deteksi login mencurigakan

Verifikasi tambahan untuk akses sensitif

Audit trail setiap aktivitas pengguna

Hal ini membantu memastikan bahwa akses sistem hanya diberikan kepada pihak yang berwenang, dan mencegah pihak yang tidak sah masuk meskipun memiliki informasi pribadi Anda.

2. Keamanan Perangkat Kerja (Endpoint Security)

SealSuite melindungi perangkat yang digunakan karyawan melalui:

Pemeriksaan keamanan perangkat (device compliance)

Pemblokiran otomatis untuk perangkat asing

Pelacakan perangkat yang digunakan untuk login

Monitoring aktivitas perangkat

Perlindungan terhadap ancaman yang berpotensi merusak data

Dengan perlindungan ini, penyerang tidak dapat menggunakan perangkat tidak sah untuk mengakses data dan informasi perusahaan.

3. Keamanan Jaringan Berbasis Zero Trust

Dengan Zero Trust, setiap akses diverifikasi tanpa terkecuali. Fitur ini meliputi:

Pembatasan IP dan jaringan

Enkripsi sesi login

Pemutusan otomatis ketika ada aktivitas mencurigakan

Perlindungan koneksi untuk informasi sensitif

Zero Trust membantu perusahaan tetap aman bahkan ketika penipu mencoba menyamar menggunakan suara yang dipalsukan.

4. Proteksi Aplikasi dan Aktivitas Pengguna

SealSuite menyediakan:

Monitoring aktivitas aplikasi

Deteksi anomali

Pencatatan log aktivitas secara lengkap

Identifikasi penggunaan aplikasi yang tidak biasa

Pemutusan sesi jika ada risiko kebocoran data

Dengan fitur ini, perusahaan dapat menjaga keamanan informasi dan mencegah aksi penyusupan berbasis social engineering.

5. Perlindungan Data Perusahaan dan Informasi Sensitif

SealSuite juga memastikan keamanan informasi melalui:

Enkripsi data

Pembatasan hak akses sesuai kebutuhan

Perlindungan data pribadi

Pemantauan data secara berkala

Mekanisme pemulihan data yang aman

Fitur ini membantu perusahaan menjaga integritas data dan mengurangi risiko kebocoran yang merugikan. Selain itu, perusahaan dapat memanfaatkan perlindungan yang sudah ada dan fitur yang sudah diterapkan untuk memastikan keamanan data perusahaan.

Menghadapi Ancaman Baru di Era Suara yang Bisa Dipalsukan

Ancaman voice cloning dan penipuan berbasis AI semakin nyata dan tidak lagi hanya menargetkan individu, tetapi juga cara kerja perusahaan. Dengan suara yang bisa dipalsukan, penipu mampu masuk ke alur komunikasi, menipu karyawan, bahkan mencoba mengakses sistem internal jika tidak ada kontrol yang kuat.

Menjaga keamanan data adalah tanggung jawab bersama antara perusahaan dan individu. Untuk itu, perusahaan perlu memperkuat strategi keamanan data, access control, serta perlindungan perangkat kerja agar informasi sensitif tetap aman. Mengandalkan password saja tidak cukup, terlebih ketika identitas digital seperti suara bisa direplikasi dengan mudah.

Langkah-langkah yang akan diambil perusahaan ke depan mencakup peningkatan sistem keamanan dan pembaruan kebijakan internal secara berkala. Dengan menerapkan praktik keamanan yang baik secara menyeluruh, baik secara teknis maupun kebijakan, perusahaan dapat meningkatkan kepercayaan dan perlindungan data. Beberapa perusahaan sudah mengadopsi solusi keamanan canggih untuk menghadapi ancaman voice cloning. Dengan perlindungan yang tepat, risiko kebocoran data tidak akan terjadi.

SealSuite memberikan perlindungan lengkap untuk identitas digital, perangkat kerja, aplikasi penting, dan keseluruhan sistem perusahaan. Dengan sistem keamanan yang tepat, risiko penyalahgunaan identitas dan kebocoran data dapat ditekan secara signifikan.

Jika Anda ingin memastikan keamanan akses digital perusahaan tetap kuat di tengah meningkatnya ancaman siber, tim Virtuenet siap membantu Anda menemukan solusi yang paling sesuai. Hubungi tim Virtuenet untuk konsultasi gratis dan mulai bangun sistem keamanan yang lebih aman untuk bisnis Anda.

Temukan insight lainnya dari solusi Virtuenet: